Saludos Amigos

Aquí les dejo el procedimiento realizado para prevenir infecciones con el ransomware Locky/Zepto

Configurar las reglas de HIPS en los productos corporativos ESET para protegerse del ransomware

ID de solución: KB6119 |Document ID: 22889|Última revisión: 29 de agosto de 2016

- Configurar las reglas de HIPS de ESET Remote Administrator (versión 6.3 o posterior) en los siguientes productos ESET para protegerse ante Filecoder (ransomware)

- ESET Endpoint Security

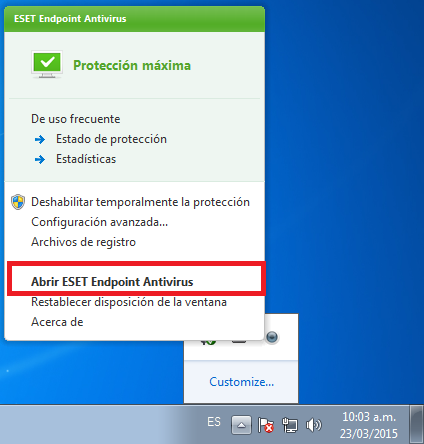

- ESET Endpoint Antivirus

- ESET Mail Security para Microsoft Exchange

- ESET File Security para Microsoft Windows Server

Haga clic en cada imagen para abrir una nueva ventana para conocer configuraciones de políticas y mejores prácticas anti-malware adicionales:

Para ayudar a evitar la presencia de ransomware en su sistema Windows cree las siguientes reglas de política en ESET Remote Administrator versión 6.3 o superior:

No ajuste las políticas en sistemas en producción

Los siguientes ajustes de políticas son considerados "mejores prácticas" pero la configuración específica que requiere su entorno podría variar. Recomendamos que pruebe los ajustes para cada implementación en un entorno de evaluación antes de aplicarlo a un ambiente productivo.

-

- Haga clic en Admin → Políticas, seleccione la política del Agente que se encuentra siendo aplicada a su servidor (su política predeterminada) y luego haga clic en Políticas → Editar.

Alternativamente, puede crear una nueva política en ESET Remote Administrator (6.x).

- Expanda Configuración → Antivirus, haga clic en HIPS y luego en el vínculo Editar próximo a Reglas.

Figura 1

Haga clic sobre la imagen para ampliarla

Haga clic sobre el símbolo + para expandir cada sección que permitirá crear las reglas de HIPS rules para los procesos sugeridos.

I. Impedir procesos secundarios de parte de scripts ejecutables

II. Impedir procesos de scripts iniciados por explorer

III. Impedir procesos secundarios de parte de los procesos de Office 2013/2016

IV. Impedir procesos secundarios de regsrv32.exe

V. Impedir procesos secundarios de mshta.exe

VI. Impedir procesos secundarios de rundll32.exe

VII. Impedir procesos secundarios de powershell.exe

Configurar la reglas del Firewall en ESET Endpoint Security para protegerse del ransomware

ID de solución: KB6132 |Document ID: 22936|Última revisión: 25 de agosto de 2016

- Configurar las reglas del Firewall en ESET Remote Administrator (versión 6.3 o posterior) para protegerse del código malicioso Filecoder (ransomware)

Haga clic en cada imagen para abrir una nueva ventana para conocer configuraciones de políticas y mejores prácticas anti-malware adicionales:

Al aplicar estas reglas del Firewall, ESET Endpoint Security bloqueará la descarga de contenido malicioso y evitará el acceso a internet de otros scripts. Para ayudar a evitar el ransomware en sus sistemas Windows con ESET Endpoint Security, cree las siguientes reglas de política en la versión 6.3 o superior de ESET Remote Administrator:

No modifique las políticas en sistemas productivos

Los siguientes ajustes de políticas son considerados "mejores prácticas" pero las configuraciones específicas para su entorno de seguridad podrían variar. Recomendamos que evalúe los ajustes para cada implementación en un escenario de pruebas antes de usarlos en un entorno productivo.

-

- Haga clic en Admin → Políticas, seleccione la política del Agente que aplica a su servidor (su política principal predeterminada) y luego haga clic en Políticas → Editar.

Alternativamente, puede crear una nueva política en ESET Remote Administrator (6.x).

- Expanda la sección Configuración → Firewall personal y verifique que la opción Habilitar protección de botnet se encuentre habilitada.

Figura 1-1

- Haga clic en Editar junto a Reglas.

Figura 1-2

- En la ventana Reglas de Firewall, haga clic en Agregar.

- Dentro de la solapa General, ingrese la siguiente leyenda dentro del campo Nombre:

Impedir conexiones de red para cmd.exe (nativo)

- Use la siguiente configuración para la regla:

- En el menú desplegable Dirección seleccione Ambos.

- En el menú desplegable Acción seleccione Denegar.

- En el menú desplegable Protocolo seleccione Cualquiera.

- En el menú desplegable Perfil seleccione Cualquier perfil.

Figura 1-3

- Haga clic sobre la solapa Local y, dentro del campo Aplicación, ingrese la siguiente ruta :

C:\Windows\System32\cmd.exe

Figura 1-4

- Haga clic en Aceptar, luego en Agregar, y repita los pasos 5 – 7 para crear la siguiente lista de reglas:

- Nombre: Impedir conexiones de red para cmd.exe (SysWOW64)

Aplicación: C:\Windows\SysWOW64\cmd.exe

- Nombre: Impedir conexiones de red para wscript.exe (nativo)

Aplicación: C:\Windows\System32\wscript.exe

- Nombre: Impedir conexiones de red para wscript.exe (SysWOW64)

Aplicación: C:\Windows\SysWOW64\wscript.exe

- Nombre Impedir conexiones de red para cscript.exe (nativo)

Aplicación: C:\Windows\System32\cscript.exe

- Nombre: Impedir conexiones de red para cscript.exe (SysWOW64)

Aplicación: C:\Windows\Syswow64\cscript.exe

- Nombre: Impedir conexiones de red para powershell.exe (nativo)

Aplicación: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

- Nombre: Impedir conexiones de red para powershell.exe (SysWOW64)

Aplicación: C:\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe

- Nombre: Impedir conexiones de red para ntvdm.exe

Aplicación: C:\Windows\System32\ntvdm.exe

- Nombre: Impedir conexiones de red para regsvr.exe (nativo)

Aplicación: C:\Windows\System32\regsvr.exe

- Nombre: Impedir conexiones de red para regsvr.exe (SysWOW64)

Aplicación: C:\Windows\SysWOW64\regsvr.exe

- Nombre: Impedir conexiones de red para rundll32.exe (nativo)

Aplicación: C:\Windows\System32\rundll32.exe

- Nombre: Impedir conexiones de red para rundll32.exe (SysWOW64)

Aplicación: C:\Windows\SysWOW64\rundll32.exe

- Haga clic en Aceptar → Finalizar cuando termine de agregar las reglas.

Fuente:

Enlaces de interes:

Comentarios

Publicar un comentario